I et forsøg på at reducere omkostninger, øge effektiviteten og opbygge strategiske fordele, udvider Financial Services-organisationer deres brug af outsourcing og er i vid udstrækning afhængige af tredjeparter til kritiske forretnings- og it-processer. Mens tredjeparter bringer flere fordele til erhvervslivet, er der en tilsvarende stigning i cyberrisikoeksponeringen, da tredjeparter får adgang til kritiske systemer, følsom information og potentielt engagerer underleverandører. Ud over cyber er der yderligere tredjepartsrisici, såsom risikoen for låsning, overholdelse af lovgivning og andre, men disse vil ikke blive taget i betragtning i dette blogindlæg.

På trods af stor afhængighed af tredjeparter, håndterer organisationer endnu ikke risiciene på en holistisk og koordineret måde. Derudover er stærkt regulerede industrier, såsom bank- og finanssektoren, forpligtet til strategisk at tænke over tredjeparts cyberrisikostyring . Potentielle sanktioner for styring af tredjeparts cyberrisiko spænder utilstrækkeligt fra lovgivningsmæssige bøder til at miste licensen til at drive drift. Med flere og flere europæiske tilsynsmyndigheder, der forbereder sig på at vedtage krav så strenge som skitseret i de nye cyberregulativer af New York State Department of Financial Services (NYDFS), er schweiziske Financial Services-organisationer forpligtet til at træffe proaktive foranstaltninger for at håndtere denne risiko.

Tredjeparts cyberrisikostyring (TPCRM) er processen med at identificere, evaluere og forhindre eller reducere cyberrisici forbundet med tredjeparter til et acceptabelt niveau. Fastlæggelsen af dette niveau afhænger af organisationen, værdien af aktiverne, trusselsniveauet og størrelsen af dets budget. En holistisk TPCRM-ramme kræver en flerlagstilgang, der dækker overholdelseskrav (f.eks. brudmeddelelse, understøttelse af e-discovery, krav til dataplacering osv.), sikkerhedskrav (f.eks. multifaktorautentificering til fjernadgang, kryptering, katastrofegendannelse osv.) , og juridiske krav (f.eks. ret til revision, dataejerskab, underleverandører, NDA'er osv.).

For at implementere en effektiv, værdiskabende TPCRM skal programmet være indlejret i din virksomheds leverandørlivscyklusstyring, startende fra due diligence-processen til on-boarding og kontraktindgåelse, til den kontinuerlige overvågning og endelig til off-boarding og opsigelse.

Kernen i hver TPCRM-ramme er tilgangen til vurdering af tredjeparts cyberrisiko, hvor en todelt tilgang betragtes som bedste praksis. For det første en iboende risikovurdering vil blive brugt til at kategorisere tredjeparten i lav, mellem eller høj iboende risikoleverandører baseret på arten af dens tjenester og uden at tage højde for dens kontroller. For det andet baseret på den iboende risikovurdering skal du vurdere, om leverandøren har forsvarlige sikkerhedskontroller på plads, der imødekommer din organisations risikovillighed. Gennemfør 'fortæl mig'-øvelsen via spørgeskemaer for at få indsigt i det aktuelle niveau af sikkerhedsrisici blandt din kritiske leverandørbase. Endelig brug denne indsigt til at planlægge og udføre on-site gennemgange eller fjernvurderinger ved at anvende en "vis mig"-tilgang til kontroltests.

I nogle organisationer er antallet af leverandører lig med eller højere end antallet af ansatte. For at styre tredjeparts cyberrisiko på skala skal din organisation tænke på bemanding og en agil, skalerbar eksekveringsmodel. Brug af en administreret tjeneste er mere og mere almindelig af en række årsager:

Med den hurtige indførelse af cloud computing-løsninger og outsourcing af forretningsprocesser vil virksomhedernes afhængighed af tredjeparter øges yderligere. Baseret på vores erfaring opfordres organisationer til at overveje:

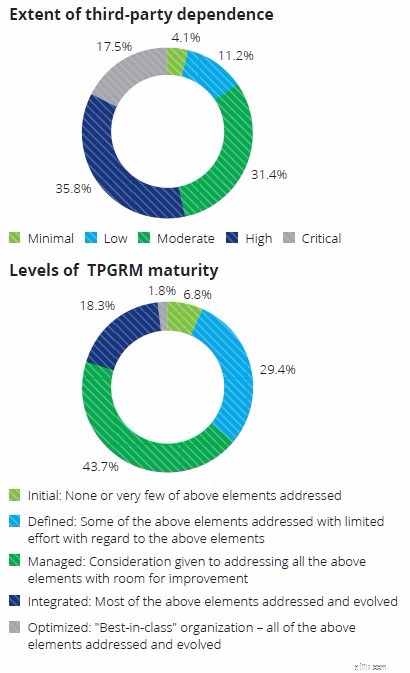

Kilde:Deloitte Third party governance risk management (TPGRM) Udvidet virksomhedsrisikostyring global undersøgelse 2017